各省级教育行政部门、部属高校、直属单位:

2017年5月12日20时左右,全球爆发大规模勒索软件感染事件。据公安部通报,教育行业已有多台终端遭遇了攻击,情况严重。为控制病毒感染扩散,确保教育行业不发生连片式的网络安全事件,现紧急通知如下:

一、在边界出口交换路由设备禁止外网对内部135/137/138/139/445端口的连接;在校园网络核心主干交换路由设备禁止对135/137/138/139/445端口的连接。

二、开展漏洞扫描与修复工作,组织技术力量对本单位的主管ip进行扫描。如发现存在漏洞,应采取临时限制互联网访问的措施,待漏洞修复后方可恢复服务。对winXP\2000等系统,要采取防火墙等措施,避免感染。

三、系统排查本单位感染终端数量。对公共设备(如显示屏、公众终端、服务器)遭遇感染,应立即采取应急措施,将影响降到最低,并汇总受影响的终端数量,报教育部科技司。

四、加强舆情管控。目前大部分的媒体都片面报道教育网发生的事件。请各单位及时关注相关舆情在校园里的传播,及时普及防病毒的常识,避免造成恐慌。

一、缓解及防御措施

1.通过天擎控制台下发免疫工具(OnionWormImmune.exe)到终端,没有部署天擎的终端手动运行免疫工具(OnionWormImmune.exe);运行后会自动写入注册表run项以便下次自动启动;(免疫工具的基本原理是抢占勒索蠕虫的内核对象迫使此病毒无法运行)

2.天擎控制台升级最新的流行木马库,同时将下列文件md5在控制台和鉴定中心加黑;

MD5: 73095B7A1A52AA072DE7DB2DA8FF0496

SHA1: 4D28112AFE26A1F885AF6E2E6C0365E1273F48D3

MD5: 84C82835A5D21BBCF75A61706D8AB549

SHA1: 5FF465AFAABCBF0150D1A3AB2C2E74F3A4426467

MD5: 4FEF5E34143E646DBF9907C4374276F5

SHA1: 47A9AD4125B6BD7C55E4E7DA251E23F089407B8F

MD5: 8495400F199AC77853C53B5A3F278F3E

SHA1: BE5D6279874DA315E3080B06083757AAD9B32C23

二、安装漏洞补丁

1.对于微软当前支持的操作系统:Win7

SP1及以上、服务器Win2008

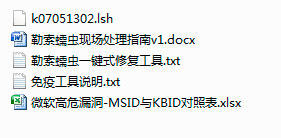

R2及以上,安装MS17-010、MS10-061、CVE-2017-0146、CVE-2017-0147、MS14-068、MS09-050、MS08-067漏洞补丁;对应的漏洞补丁KB号详见“微软高危漏洞-MSID与KBID对照表.xlsx”;请确保补丁库升级到1.0.1.2823版本,该补丁库包含3月、4月、5月的高危漏洞;

2.对于较低版本如Win7 sp0、win2008, 需要在可选补丁中安装更高的sp补丁;

3.对于微软不再提供补丁支持的操作系统如请点击此处输入图片描述WinXP、Win2003,只能停用server、IIS、rdp等服务,停止服务前需评估对业务是否有影响,如果有影响则通过防火墙acl严格限制出入站网络访问;停止server服务的lua处置工具

目前360企业安全天擎团队已经开发一个系统免疫工具,程序在电脑上运行以后,现有蠕虫将不会感染系统。请点击下载:“永恒之蓝”勒索蠕虫漏洞一键式修复工具